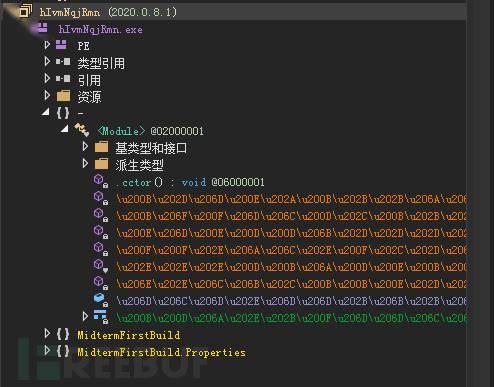

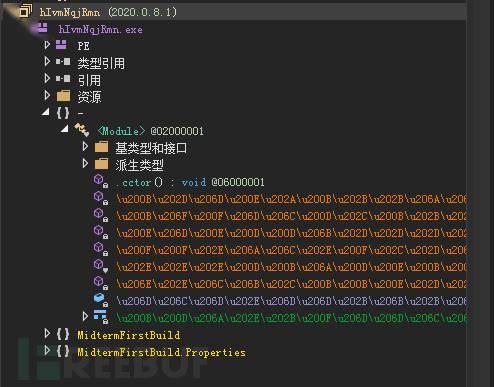

然后,黑客再向原始repo提交一个PR,将代码合并回原始repo下载的挖矿程序会伪装成prog或者gcc编译器,通过提交PR在项目执。

图片就变成了一首歌,一串代码国外黑客David Buchanan利用Twitter的漏洞,可以用图片伪装的方式传输一份“加密”文件,前提是。

暗网黑客国际网络间谍网络战这些词汇本该离吃瓜群众很遥远,却又有种莫名的吸引力前些天,有人发来一份网络安全分。

2024年05月25日 06:05:30

然后,黑客再向原始repo提交一个PR,将代码合并回原始repo下载的挖矿程序会伪装成prog或者gcc编译器,通过提交PR在项目执。

图片就变成了一首歌,一串代码国外黑客David Buchanan利用Twitter的漏洞,可以用图片伪装的方式传输一份“加密”文件,前提是。

暗网黑客国际网络间谍网络战这些词汇本该离吃瓜群众很遥远,却又有种莫名的吸引力前些天,有人发来一份网络安全分。

Powered By

Copyright Your WebSite.Some Rights Reserved.