众所周知的银行木马病毒Gozi,也被称为ISFB或者Ursnif,首次被发现是在2007年。在过去的十年里,它一直保持活跃,被认为是迄今为止发现存在时间最长的银行木马病毒之一。

Gozi在其发展历程中曾多次泄露其源代码,这使得Gozi代码库中的强大功能已经被集成到了其他恶意软件中,如在2016年从北美银行盗走数百万美元的木马病毒GozNym。

在GozNym盗窃事件之后,思科公司旗下的网络安全部门Talos团队就一直在监测与Gozi相关的恶意活动。根据基于最近六个月的监测结果,Talos团队发现Gozi仍在继续保持活跃,甚至在最近的活动中采用了新技术,如利用“Dark Cloud(乌云)”僵尸网络进行分发。

Talos团队在过去的几个月里发现了几起不寻常的Gozi分发活动,攻击者并没有选择向众多目标组织同时发送大量垃圾电子邮件,而是表现为有针对性。不仅如此,这些电子邮件还表现为经过了精心设计,企图逃避检测,并且更具信服力。

另外,攻击者不仅让分发活动与命令和控制(C&C)基础设施仅在短时间内处于活动状态,而且能够迅速地转向新的域名和IP地址。这些都将使得调查人员对其所进行的活动以及恶意软件样本的分析变得更加困难。

展开全文

垃圾电子邮件采用了Microsoft Word文档作为附件。打开时,文件会显示一个诱饵图像,使其看起来像是使用Office 365创建的。它会提示收件人“启用编辑”,然后“启用内容”才能查看具体内容。

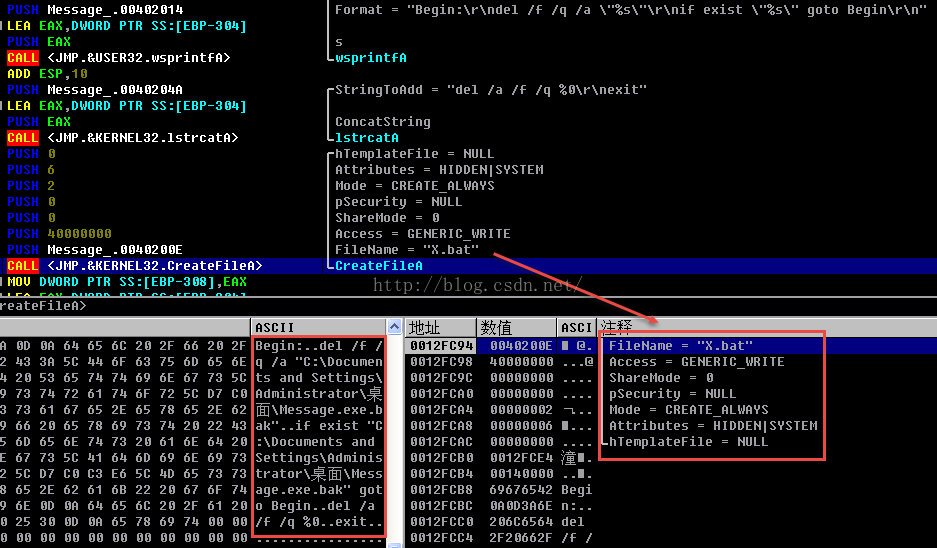

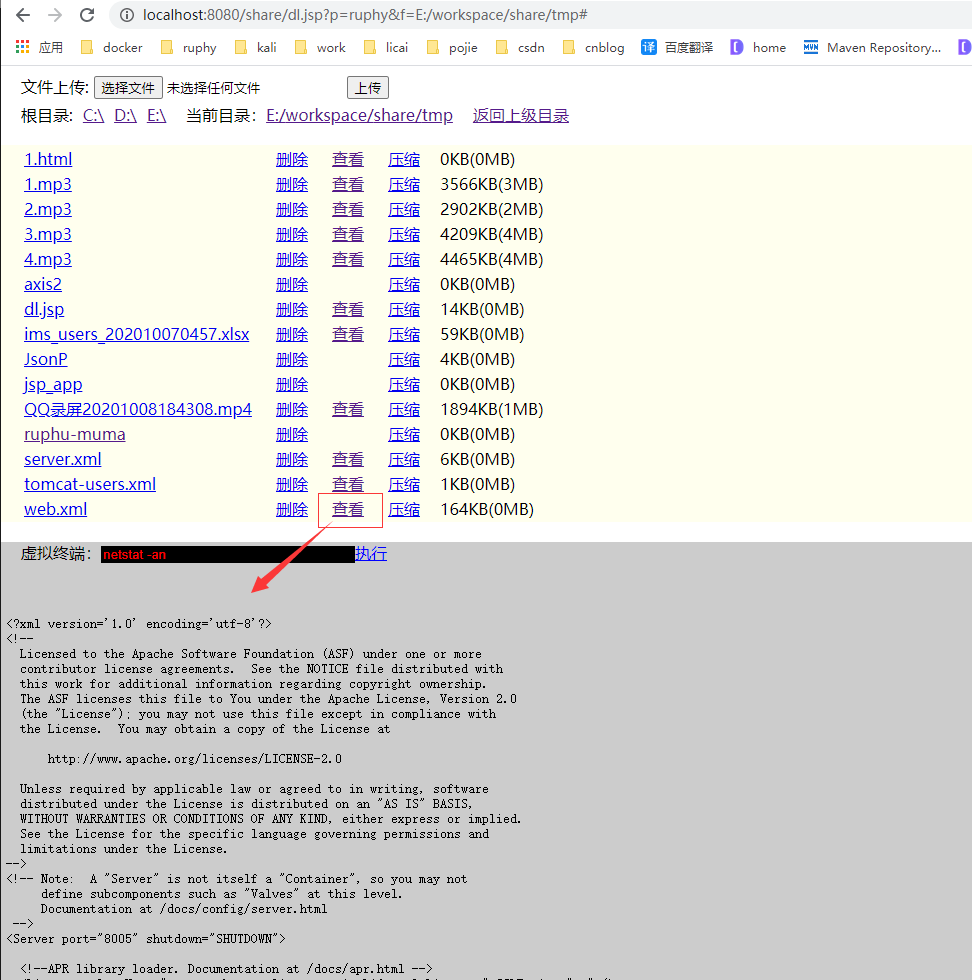

如果收件人选择了这样做,那么嵌入在Word文档中的恶意宏将执行,并从攻击者控制的服务器下载并运行恶意软件。

最终的恶意软件会根据具体的活动而不同。绝大多数是基于Gozi代码库的银行木马病毒,有一些则属于其他恶意软件家族,如CryptoShuffler、Sennoma和SpyEye。

基于对Dark Cloud僵尸网络所使用的基础架构的分析,Talos团队发现大多数系统位于东欧、亚洲和中东地区。

Talos团队总结说,作为银行密码病毒,Gozi在全球范围内被广泛应用于攻击世界各地的组织。它已经存在了超过10年的时间,根据其正在进行的活动列表来看,它并不会很快消失。攻击者正在继续改进他们的技术并寻找有效的新方法来混淆他们的恶意服务器基础设施,试图使得进行分析和跟踪变得更加困难。

本文由 黑客视界 综合网络整理,图片源自网络;转载请注明“转自黑客视界”,并附上链接。