无论你是DDoS攻击的受害者

还是“防御小分队”的一名战士

现在都要小心了

DDoS攻击将

更加隐蔽,更具破坏性

以下六大理由带你揭秘DDoS攻击发展新情况

1

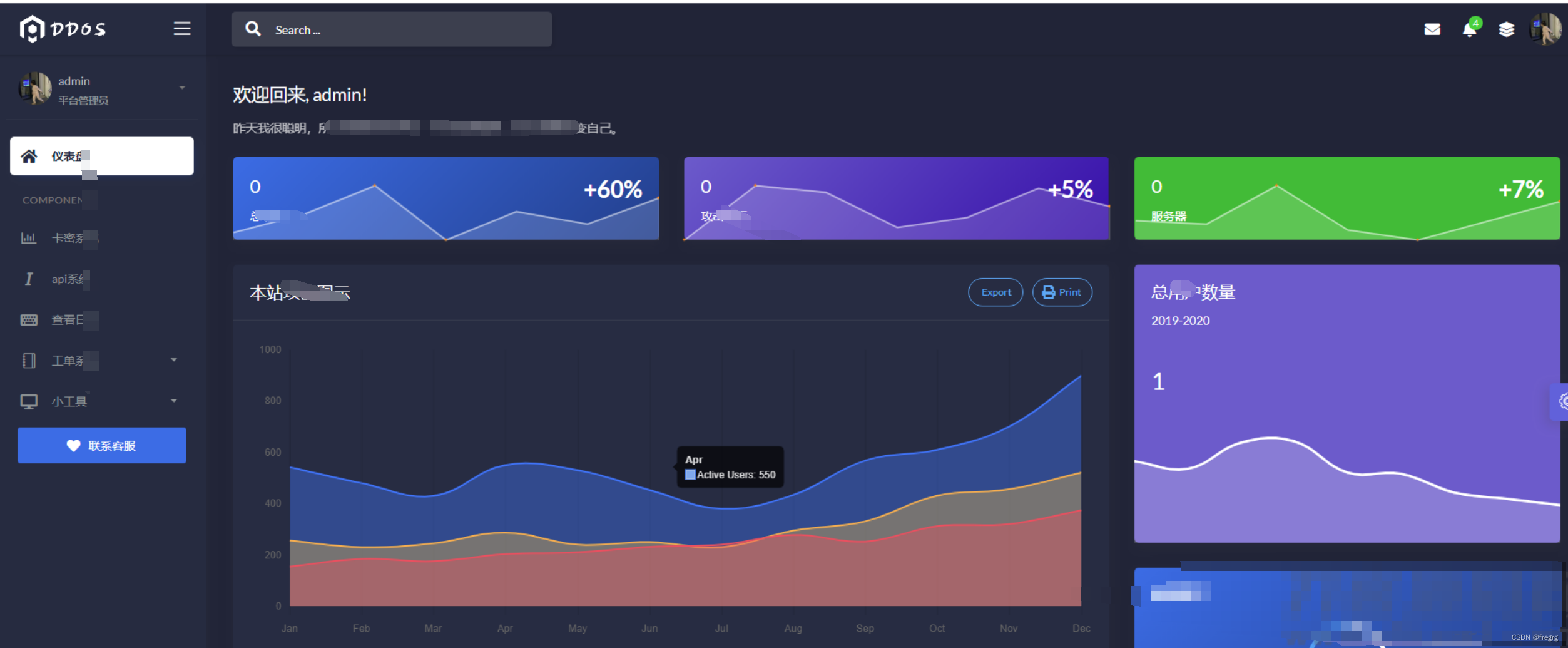

第一大理由: DDoS攻击的发动者已不再“高大上”

现今,发动一场分布式拒绝服务攻击(DDoS攻击)已经不需要耗费很大的人力物力了。以前的DDoS攻击是用大量计算机联合起来作为攻击平台,对毫无防备的网站”开战“,使攻击对象网络过载。然而,索尼PSN网络瘫痪事件过后不久,黑客组织Lizard Squad 对外公布了其DDoS攻击软件。自此,普通人轻易发动DDoS攻击已成为了可能。试想一下,如果公众可以以低成本轻易的发动DDoS攻击,那么一个公司可能随时可能毁在任何人手里。对其心怀不满的员工、还在上大学的小孩或者是竞争对手都可能成为“凶手“。可以预见的是,企业对抗DDoS攻击的需求将更具普遍性且不断演进。DDoS攻击已经不再是小概率事件,而是一场随时随地可能爆发的 “战争”。

2

第二大理由:DDoS防御团队“道高一尺”

去年,用大量虚拟计算机或者放大攻击所产生的乘数效应造成网络过载曾风靡一时。这使得DDoS攻击很容易被检测到。网络时间协议具有脆弱性,从而导致大规模的放大攻击攻陷了大量安全区域。不过,在管理系统就这类这对NTP的恶意攻击进行了升级和维护之后,此类型的DDoS攻击于2014年时有过回落。鉴于防御DDoS攻击团队发现非正常的网络过载现象是容易的,这些“网络安全守卫战士”不断调整战略,以此应对DDoS攻击的新招数。这些网络攻击更多地采用多向量方式,或者采用更小、更难以发现的针对性战术发动。

3

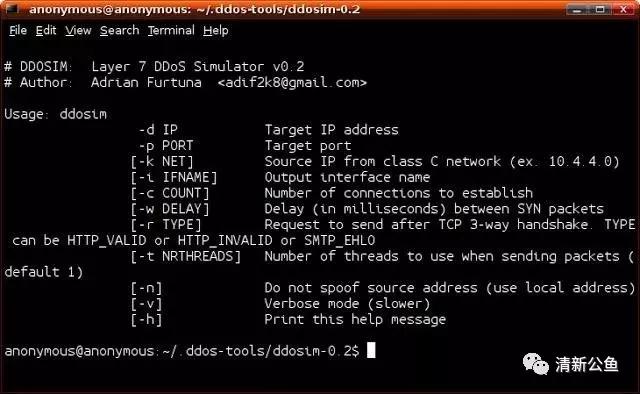

第三大理由:DDoS攻击者“魔高一丈”

相较于网络事件协议分布式反射拒绝服务攻击(DrDoS),用传统网络硬件应对TCP洪水攻击(SYN floods)及针对Web服务器的应用层攻击变得更加棘手。通常,应用程序层攻击以TCP端口80为目标,攻击方大多知道这个端口也用于运行正常的业务流量的。上述攻击方式也能以更小的规模,比如以位及包为单位,如此一来,它们将在真正的用户中伪装的更好。这类低流量方式或许不会对那些设施完备的互联网服务提供商造成严重威胁。但对于那些没有多余宽带或没有DDoS防御方案保驾护航的公司而言,这种攻击也是有效的。

4

第四大理由:DDoS攻击Web流量新源头

据相关报道称,至今为止,DDoS攻击流量的最大源头是中国、俄罗斯、美国此类网民众多的国家;未来,越南、印度、印度尼西亚也可能成为网络攻击的主要来源。由于这些国家拥有数量庞大的易受感染的终端设备,包括智能手机和平板电脑,将为新的僵尸网络提供更多可利用资源。

5

第五大理由:攻击方式不再仅限于服务中断

早期的DDoS多为偶然策划,目的可能仅仅是为了开心一下,也有可能有着政治目的与诉求。换言之,通过使网站瘫痪,攻击者们就可以让部分政治观点“销声匿迹“。企业与政府组织一直将此类攻击视为剥夺言论自由。比如,俄罗斯媒体网站转播曾被中断,从而达到掩盖与乌克兰争端的事件。不过,DDoS攻击则更为复杂。现如今,黑客将DDoS攻击连同其他恶意方式一起攻击。比如,让IT团队搜罗用户证书,控制公司系统及客户账户安全信息,从中获取经济利益。此外,通过攻击域名服务器(DNS)发动攻击,是因为黑客可以伪装IP地址,由于受害网站URL遭到劫持,用户则被重定向到恶意或假网站。前不久,马来西亚航空公司就遭此重创。

6

第六大理由:没有万能的解决方案

你是不是以为路由器上的安全设置已足以抵抗DDoS攻击流量?那你可就太天真了。想要通过一种设定就一劳永逸的应对大多数攻击是不可能的。