第一步下载一个DDOS攻击的软件,phpddos或者终结者远控或者服务器的发包工具,比如蜗牛 第二步如果是phpddos,下载一些PHP的资源,一般都是60的小马通用的,载入到攻击器,phpddos打的都是UDPFLOOD流量,填写IP;个SYN攻击包,若没有开启则仅能抵抗数百个7安装专业抗DDOS防火墙 8。

DoS的攻击方式有很多种,最基本的DoS攻击就是利用合理的服务请求来占用过多的服务资源,从而使合法用户无法得到服务的响应 DDoS攻击手段是在传统的DoS攻击基础之上产生的一类攻击方式单一的DoS攻击一般是采用一对一方式的,当攻击目标CPU;2015年8月,3级威胁研究实验室报告了一种使用portmap的新型DRDoS攻击攻击者利用portmap服务的行为,通过欺骗请求向受害者的网络发送UDP流量2016年10月,Corero Network Security报告了一场新的DDoS扩增攻击,利用LDAP目录。

攻击端口为业务端口根据该业务UDP最大包长设置UDP最大包大小以过滤异常流量?攻击端口为非业务端口一个是丢弃所有UDP包,可能会误伤正常业务一个是建立UDP连接规则,要求所有去往该端口的UDP包,必须首先与TCP端口建立;通常情况下,攻击者会利用脚本对目标进行分布式拒绝服务攻击 DDoS攻击 , 而且这些脚本通常是有漏洞的因此,在服务器中部署简单的匿名检测机制,在某种程度上可以限制传入服务器的数据包数量丢弃未经请求或突发的DNS请求 这。

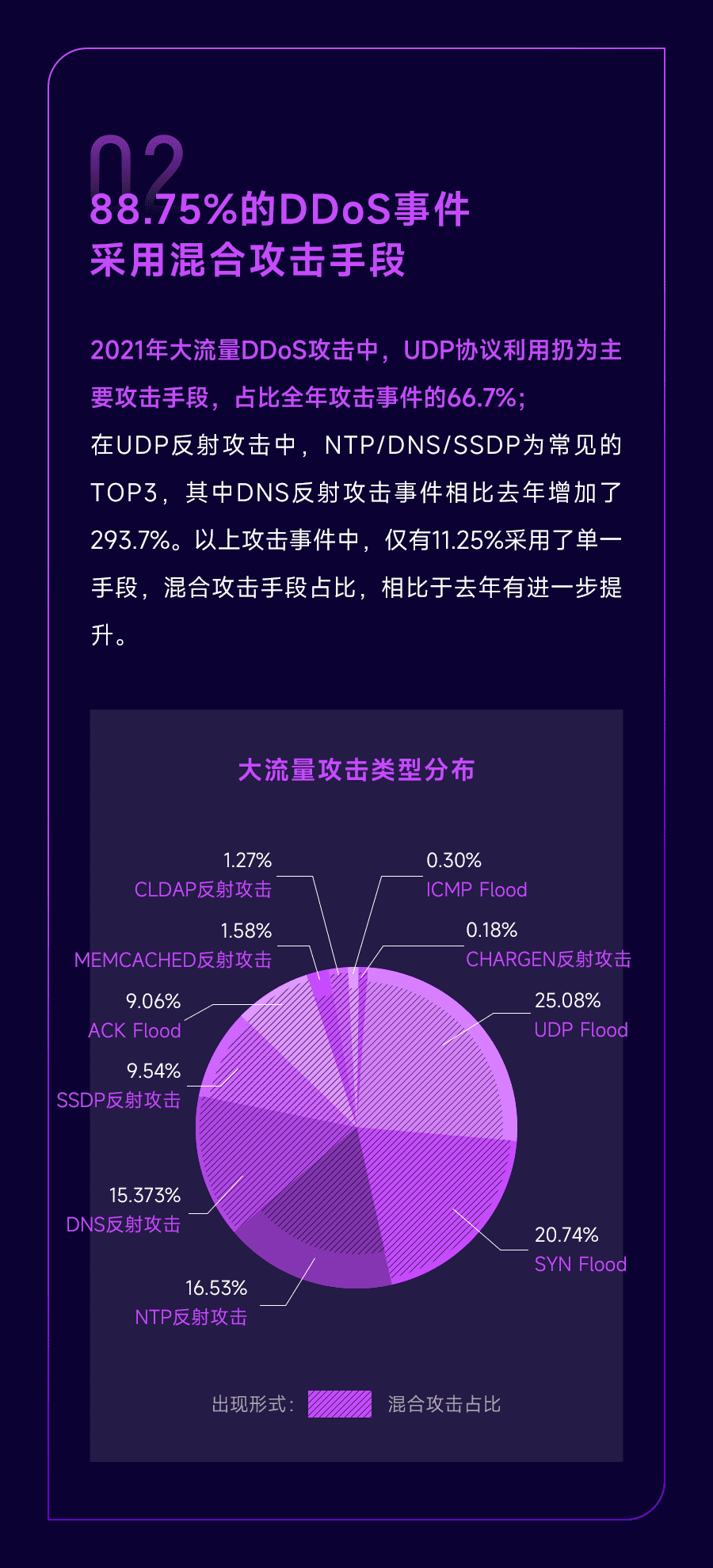

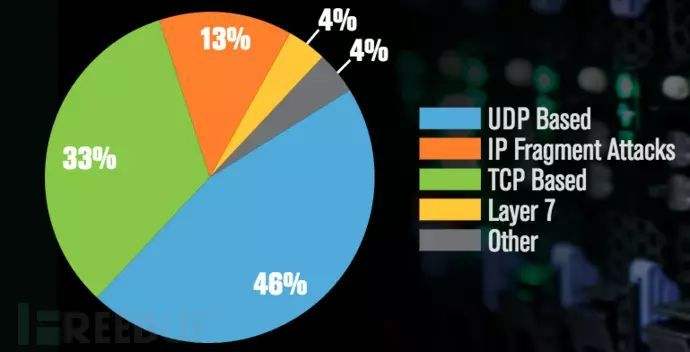

1SYNACK Flood攻击 这种攻击方法是经典最有效的DDOS攻击方法,可通杀各种系统的网络服务,主要是通过向受害主机发送大量伪造源IP和源端口的SYN或ACK包,导致主机的缓存资源被耗尽或忙于发送回应包而造成拒绝服务,由于源都;2UDP Flood攻击 属于日渐猖獗的流量型DDOS攻击,原理也很简单常见的情况是利用大量UDP小包冲击DNS服务器或者Radius认证服务器流媒体视频服务器由于UDP协议是一种无连接的服务,在UDP Flood攻击中,攻击者可发送大量伪造。

1TCP洪水攻击SYN FloodTCP洪水攻击是当前最流行的DoS拒绝服务攻击与DDoS分布式拒绝服务攻击的方式之一,这是一种利用TCP协议缺陷发送大量伪造的TCP连接请求,常用假冒的IP或IP号段发来海量的请求连接的第一个;DDoS的攻击方式 一种服务需要面向大众就需要提供用户访问接口,这些接口恰恰就给了黑客有可乘之机,如可以利用TCPIP协议握手缺陷消耗服务端的链接资源,可以利用UDP协议无状态的机制伪造大量的UDP数据包阻塞通信信道可以。

第2部分的控制机只发布令而不参与实际的攻击,第3部分攻击傀儡机上发出DDoS的实际攻击包对第2和第3部分计算机,攻击者有控制权或者是部分的控制权,并把相应的DDoS程序上传到这些平台上,这些程序与正常的程序一样运行并等待来自攻击者的;2最好的长期解决方案是在互联网上的许多不同位置托管您的服务,这样对于攻击者来说他的DDoS攻击成本会更高3这方面的策略取决于您需要保护的服务 DNS可以使用多个权威名称服务器,具有备份MX记录和邮件交换器的SMTP以及。

除Cloudflare DDoS保护等非现场保护服务外,缓解策略主要是预防性互联网基础设施解决方案DNS放大攻击的一个重要组成部分是访问开放式DNS解析器通过将配置不当的DNS解析器暴露给Internet,攻击者需要做的就是利用DNS解析器来;除Cloudflare DDoS保护等非现场保护服务外,缓解策略主要是预防性互联网基础设施解决方案减少打开DNS解析器的总数 DNS放大攻击的一个重要组成部分是访问开放式DNS解析器 通过将配置不当的DNS解析器暴露给Internet,攻击者需。

DDoS攻击通过大量合法的请求占用大量网络资源,以达到瘫痪网络的目的 这种攻击方式可分为以下几种通过使网络过载来干扰甚至阻断正常的网络通讯通过向服务器提交大量请求,使服务器超负荷阻断某一用户访问服务器阻断某;你好DDoS攻击是什么DDoS攻击全名为分布式拒绝服务攻击,是攻击者将多台受控制的计算机联合起来向目标计算机同时发起攻击,让目标主机系统资源耗尽,使其停止服务甚至崩溃同时还可阻塞目标网络,使其无法为用户提供服务DDoS。