席卷全球的WannaCry勒索病毒的影响仍在持续,目前至少有150个国家受到网络攻击。北京青年报记者了解到,国内除了多所高校遭到了网络攻击,还有相当一部分企事业单位的电脑也同样中招。据英国媒体报道,一名22岁的英国网络工程师注意到,这一勒索病毒曾不断尝试进入一个极其特殊、尚不存在的网址,他顺手注册了这个域名竟然阻拦了病毒的蔓延趋势。令人遗憾的是,勒索病毒未来仍有进一步蔓延的趋势。昨天下午,国家网络与信息安全信息通报中心紧急通报,在全球范围内爆发的勒索病毒出现了变种,英国小伙无意间发现的“治毒方法”已经失效。

被该勒索软件入侵后,用户主机系统内的照片、图片、文档、音频、视频等几乎所有类型的文件都将被加密,加密文件的后缀名被统一修改为.WNCRY,并会在桌面弹出勒索对话框,要求受害者支付价值数百美元的比特币到攻击者的比特币钱包,且赎金金额还会随着时间的推移而增加。

加油站、银行 ATM、政府机构也全跪。

展开全文

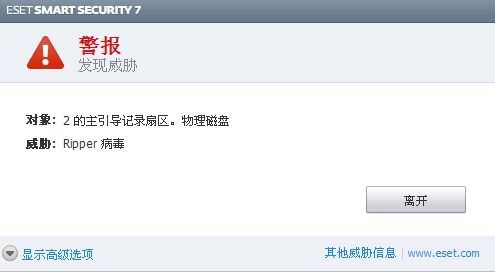

因中国网络国情,无法访问国外网站,数千人民币的赎金可能还不一定能将自己的文件解锁,自己之前珍贵的数据还能进行恢复吗?对此,我们尝试用数据恢复的技术来逆转这种被锁的情况,结果获得了成功。WannaCry病毒是先对原文件进行了加密,而后删除了文件,然而只要在电脑中删除文件,除非是低级格式化,不然都是有机会进行恢复的。

在中勒索软件的情况下,我们可以看到所有的文件中多了一个.wncry的后缀,不过很快原文件都会消失,消失如同删除。

不久之后,可以打开的原文件全部消失了,只剩下被加密后的文件。就算修改后缀名也无济于事。

所有文件均被加密,除了支付赎金之外,我们这里需要用到互盾数据恢复的软件来对文件进行恢复。

首先打开浏览器,打开互盾数据恢复软件,进行安装恢复,安装完成之后,我们需要选择的是“万能恢复模式”。小编亲测,只有万能恢复模式才有效果!!

2.接下来就是一些等待时间,要等软件全部扫描完成才可以进行恢复的操作。扫描完成之后,在软件里,有xls,jpg,png等分类,由于虚拟机环境中,小编只添加了表格和图片,所以只扫描出这些来继续恢复。所有丢失的图片和文档,都是能预览到的,代表可恢复性非常高,我们打勾自己需要的,点击下一步来进行恢复

之前扫描的是D盘,我们恢复的时候选择另一个盘,图中是C盘,当然可以选择EF都可以。全盘加密的话,只能用U盘或者移动硬盘来导出了。

等提示恢复完成之后,我们就要到C盘的KDR文件下去找恢复的文件了。打开恢复文件夹,可以看到,表格已经完全恢复出来并且可以打开编辑,和正常的文件没有任何区别且没有被加密

接下来,我们打开图片的文件夹,也是和表格一样,完美恢复出来了几百张的图片。

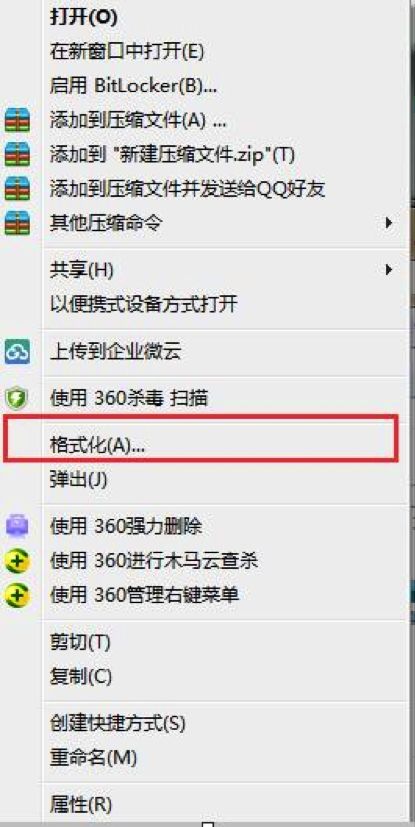

就此,对于wannacry2.0的数据恢复工作就到此结束了。在文件恢复完成之后,记得将文件传输到云盘或者本地其他磁盘里,最后把整个电脑全盘格式化重装系统,就可以完全告别这款可恶的勒索病毒了!

最后的最后,一切恢复原来样子的同时,不要忘记加强防范。在病毒出现的第一时间,各大媒体均已将如何方防范此类病毒的教程公之于众了,本文的最后,再次提一下四个方面的自我防范:

一是临时关闭端口。Windows用户可以使用防火墙过滤个人电脑,并且临时关闭135、137、445端口3389远程登录(如果不想关闭3389远程登录,至少也是关闭智能卡登录功能),并注意更新安全产品进行防御,尽量降低电脑受攻击的风险。

二是及时更新 Windows已发布的安全补丁。在3月MS17-010漏洞刚被爆出的时候,微软已经针对Win7、Win10等系统在内提供了安全更新;此次事件爆发后,微软也迅速对此前尚未提供官方支持的Windows XP等系统发布了特别补丁。系统若安装已经公布的补丁,能有效防范勒索病毒。

三是及时备份。重要的资料一定要备份,谨防资料丢失。

四是务必强化网络安全意识,不点击陌生链接、不下载陌生文件、不打开陌生邮件。