近日,有媒体报道:一种新型安卓木马,通过仿冒某种WiFi软件的方式,劫持用户流量。并且,这款恶意病毒APP正在使用【友盟+】旗下的数据统计服务。

我们得知这一信息后,即刻对被曝光的APP进行了技术排查,采取三步措施:锁定应用信息、向开发者发出警告、停止一切面向该恶意应用的数据服务。并且,利用【友盟+】的传播渠道,尽最大能力向更多的用户告知这一信息[1、事实是否已经经过证实?2、这些措施已经采取完毕了吗?],让恶意病毒应用无处遁逃,捍卫数据安全和用户信息安全。

在此,【友盟+】的技术专家带来有关DNS劫持的常识和防范措施,希望帮助开发者和普通用户防范此类病毒攻击。

DNS防范小贴士

一、什么是DNS劫持?

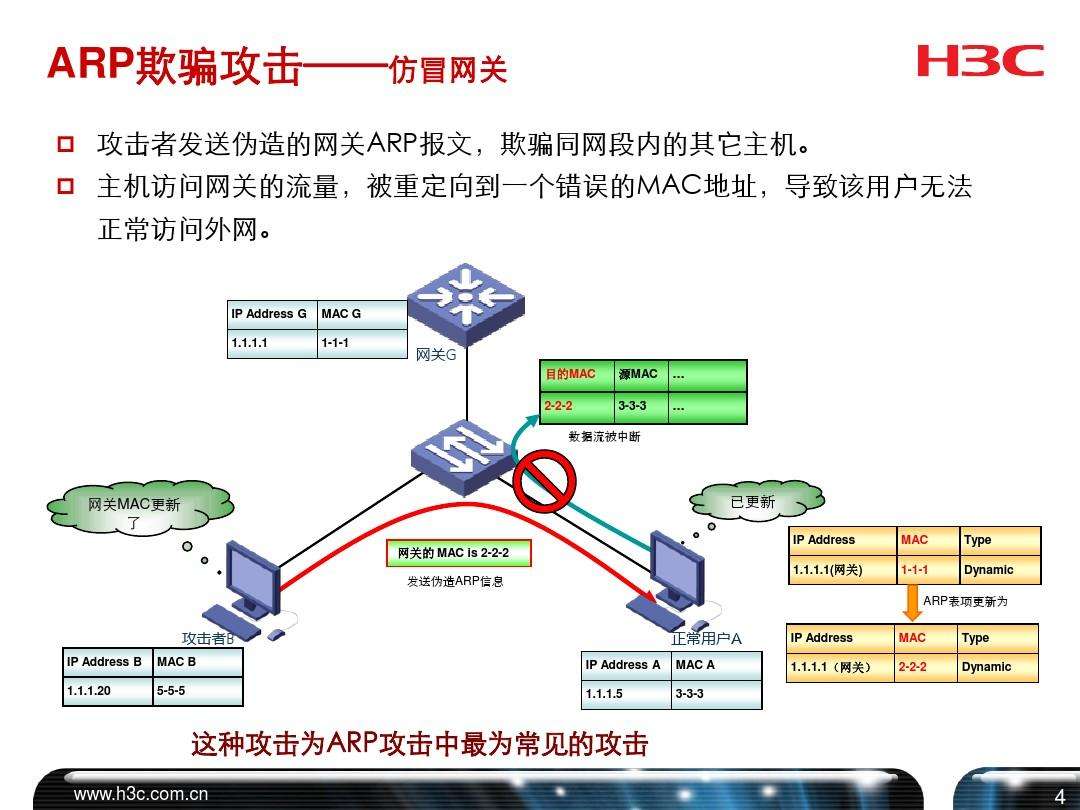

DNS劫持又称域名劫持,是指对正常的域名解析请求加以拦截,转而反馈给用户一个假的IP地址或令请求失去响应,导致打开的任意网址指向定制的钓鱼网站或是恶意网站,进而获取用户个人信息的网络攻击行为。

目前DNS劫持的出现主要分两种情况:一种为路径劫持,指当用户终端向运营商发出DNS解析需求时,由于某种原因返回错误的源站IP地址给终端,让用户登陆错误的网站,导致源站域名被劫持;另一种为内容劫持,指在通信传输过程中,黑客可以拆解分析出请求内容,并在请求内容中插入一些广告或恶意内容等。

二、DNS劫持造成的危害

1、应用数据无法更新;

2、非法跳转,导致页面数据无法展示;

3、弹出广告影响视觉;

4、内嵌非法内容影响APP产品形象;

5、植入木马病毒,控制终端设备;

三、开发者如何反劫持

1、数据合法性校验

合法性管理校验是唯一评判这个数据是否有效的一个手段。包括数据完整性校验和数据时效性校验。通常会用一个内容生成一个校验串,进行一个验证。如果校验串不匹配,会判定为数据是非法的,被篡改的。

2、数据时效性校验

我们会在数据内容做一个约定,证明数据产生的时间点,客户端有一个校验保证。针对应用的页面内容,会对页面的内容以及跳转地址进行一个黑白名单的匹配,综合判定数据的时效性。

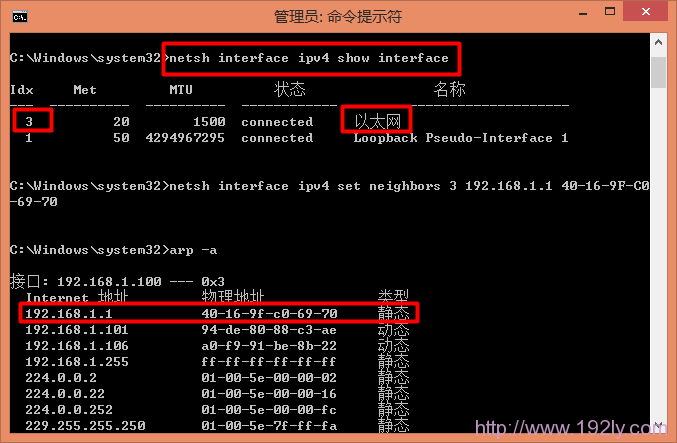

四、普通用户如何防止wifi路由被攻击

展开全文

1.在设置家用路由器的Wi-Fi密码时,选择WPA2方式,密码越复杂,黑客破解的难度就越高;

2.路由器管理网页登录账户、密码,不要使用默认的admin,可改为字母+数字的高强度密码;

3.在设备中安装具有ARP局域网防护功能的安全软件,防止被黑客蹭网劫持;

4.常登录路由器管理后台,如果有陌生设备连入了Wi-Fi,及时清除;

5.移动设备不要“越狱”或ROOT,或连接来路不明的Wi-Fi;

6.不要将Wi-Fi密码告诉不可信人员;

本次恶意WIFI病毒的详细信息

名称:病毒万能钥匙

网站:http://www.dochtm.com/

原理:

该木马通过仿冒某种WiFi软件的方式,在用户安装运行程序后,通过暴力破解路由器Web管理界面的用户名和密码,在成功后登录后,修改DNS到指定的地址,劫持流量。

以上病毒信息摘自文章《一种新型WiFi攻击来袭,一定要当心了……》。

打击互联网违规行为,需要大家的共同努力,如果您发现任何相关的信息,也请提供给我们。【友盟+】再次声明,坚决捍卫公平、公正、诚信的商业环境,坚决打击恶意应用使用【友盟+】服务。

责编:黎晓珊