渗透测试有什么特点1信息收集 信息收集分析是所有入侵攻击的前提前奏基础通过对网络信息收集分析,可以相应地有针对性地制定模拟黑客入侵攻击的计划,以提高入侵的成功率减小暴露或被发现的几率信息收集的方法包括;源代码审计漏洞扫描渗透测试是其中三种网络安全评估手段,根据客户实际情况和需求选择评估方法,报告只是对系统当下脆弱性现状的一个快照,是做过安全性检测的一种证明,所以只要有IT资产,都应该去进行网络安全评估,然后安全。

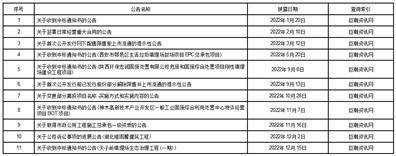

请通过APIProjects进行添加项目,可根据不通项目选择不通的渗透测试报告模板 参数说明Project logo项目LogoProject center项目名称Project description项目描述Project template渗透测试报告模板,目前标准模板可使用Demodemo;网络渗透测试计划报告 网络和计算机安全问题已经成为政府企业必须面对的现实问题应对安全威胁的途径之一就是采用渗透测试的方法模拟黑客的攻击,找出网络和计算机系统中存在的安全缺陷,有针对性地采取措施,堵住漏洞,固身健体。

这个要根据个人的实际情况来决定的,比如你先要去了解什么是渗透测试1渗透测试属于信息安全行业,准确的说是网络计算机IT行业 2现在你知道了它的行业属性,那么你是否具备一些这个行业的知识呢?3具备的话学习起来比较;1交付场景满足甲方需求2合规场景满足相关法律法规要求,比如主机等保建设避免被监管通报等3业务场景对应用系统进行全面安全测试,发现系统安全漏洞渗透测试可以给企业带来什么好处?1技术安全性的验证渗透。

1渗透测试的测试对象渗透检测是什么样的检测方法? 无损检测是利用物质的声光磁和电等特性,在不损害或不影响被检测对象使用性能的前提下,检测被检对象中是否存在缺陷或不均匀性,给出缺陷大小,位置,性质和数量;子域名下手 还不行字典问题,后面就是 学精sql注入知道原理去尝试绕过waf,xss ,还有代码审计 内网域渗透,msf,反正学无止尽 这个知识主要靠累计,其他的靠自己本事去绕wafids和cdn,挖xss,oday获取突破点。

渗透性测试报告怎么看

1、结束渗透测试工作需要做的事情,抹除自己的痕迹总结报告及修复方案报告上包括1对本次网站渗透测试的一个总概括,发现几个漏洞,有几个是高危的漏洞,几个中危漏洞,几个低危漏洞2对漏洞进行详细的讲解,比如是。

2、撰写渗透测试保告 在完成了渗透测试之后,就需要对这次渗透测试撰写渗透测试报告了明确的写出哪里存在漏洞,以及漏洞修补的方法以便于网站管理员根据我们的渗透测试报告修补这些漏洞和风险,防止被黑客攻击。

3、渗透测试在取得客户授权的情况下,通过模拟黑客攻击来对客户的整个信息系统进行全面的漏洞查找,分析利用最后给出完整的渗透报告和问题解决方案高级渗透测试服务黑盒测试指在客户授权许可的情况下,资深安全专家将。

4、而且测试重在用脑,千万别拿上一两个本文中提到的工具一阵乱搞,我敢保证互联网的安全不为因为这样而更安全祝您好运一简介什么叫渗透测试?渗透测试最简单直接的解释就是完全站在攻击者角度对目标系统进行的安全性测试过程。

5、渗透测试是一种全新的安全防护思路,将安全防护从被动转换成了主动,可以让安全岗位的人员建立攻防的思维,从攻击角度了解系统是否存在隐性漏洞和安全风险,可以对信息系统的安全性得到深刻的感性认知,有助于进一步健全安全建设。

渗透性测试报告怎么写

1、渗透测试员不仅要针对应用层或网络层等进行测试,还需要出具完整的渗透测试报告一般的报告都会主要包括以下内容渗透测试过程中发现可被利用的漏洞,出现的原因,解决方法等详细文字化的描述。

2、只能说字典里有这个密码吧,只要字典存在的就是弱密码,没有错基于负责任的态度也发现了 一些其他的漏洞,不过相对来说危害性不大吧,但是如果在写测试报告的时候如果没得写也是可以写上的这个后台一般都有记录用户登录IP。

3、换句话来说,渗透测试是指渗透人员在不同的位置比如从内网从外网等位置利用各种手段对某个特定网络进行测试,以期发现和挖掘系统中存在的漏洞,然后输出渗透测试报告,并提交给网络所有者网络所有者根据渗透人员提供的。

4、而且测试重在用脑,千万别拿上一两个本文中提到的工具一阵乱搞,我敢保证互联网的安全不为因为这样而更安全祝您好运 一简介 什么叫渗透测试? 渗透测试最简单直接的解释就是完全站在攻击者角度对目标系统进行的安全性测试。

5、渗透攻击实际是对目标程序进行的真正攻击,为了达到测试的目的,像是获取用户账号密码截取目标程序传输数据等渗透测试是一次性测试,在攻击完成后能够执行清理工作7整理信息 渗透攻击完成后,整理攻击所获得的信息,为后。