第二步是选择国家和语言这会为你设置适当的Keymap 安装器会复制镜象到你的硬盘,探测你的网络接口,然后提示你为你的系统输入主机名此例,我们输入“kali”作为主机名设置root账户密码,需要的话创建额外的账户输入你。

我们使用 aireplayng 工具来进行这个练习,它在 Kali 中自带 遵循下列指南来开始 我们刚刚使用 aireplayng,成功向我们的测试环境网络注入了封包要注意我们的网卡将这些任意的封包注入到网络中,而不需要真正连接到无线接入点 Wireless。

您好,1首先,把 USB 设备插入到要安装 Kali 操作系统的电脑上,然后从 USB 设备引导系统启动只要成功地从 USB 设备启动系统,你将会看到下面的图形界面,选择“Install”或者“Graphical Install”选项本指南将使用“。

kali linux的使用体验怎样 kali可以满足你的所有YY,rootpasswd登陆进入,桌面出现一只kali神兽,点开左侧收藏栏里的Emacs,Cx Cf,rootfilesnifferpy假装很牛逼的在Emacs里敲代码,各种import,然后Mx multi。

Kali Linux的DNS服务器地址使用文件“etcresovlconf”进行配置,用户可以通过“nameserver”配置项设置DNS服务器的 IP地址“resolvconf”文件中最多可以使用“nameserver”指定3个DNS服务器,按照先后的顺序,一旦前面的。

在 Kali Linux 下启动终端 一旦终端启动,nmap 的乐趣就开始了 对于这个特定的教程,将会创建一个 Kali 机器和 Metasploitable机器之间的私有网络这会使事情变得更容易和更安全,因为私有的网络范围将确保扫描保持在安全的。

方法步骤 1 打开vmware workstation并点击新建虚拟机如下图 2 稍后我们再安装kali linux操作系统这里我们选择稍后安装操作系统,点击“下一步”3 进入选择客户机操作系统我们选择linux系统并点击“下一步”4 一。

Metasploit渗透测试指南 这本书不光是讲Metasploit的,还讲很多别的工具,比较全,不错,还有实际的例子。

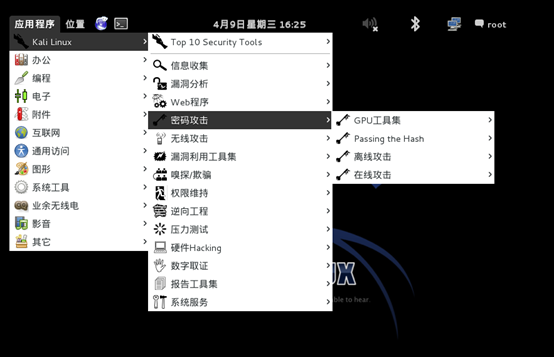

1发现目标主机 2端口扫描 3指纹信息扫描 4漏洞扫描 5实施渗透攻击 本教程就是按照该流程,使用Kali Linux中的各种工具实施渗透测试在本书中使用到的工具包括ScapyNmapAmapDmitryp0fNessus。