从2017年5月爆发的WannCry开始,勒索病毒真正以嚣张之势走向了大众视野。与我们印象中偏向于勒索个人用户不同的是,从去年下半年开始,勒索病毒在国内的攻击重点已经开始转向了各类服务器,尤其以Windows服务器为甚。近日,360互联网安全中心发布了《Windows服务器下勒索木马的防护与对抗》报告,详细分析了今年1月至4月的被勒索病毒攻击的服务器情况,包括行业分布、攻击原因及攻击手法等各个方面,旨在帮助服务器管理人员更好地防护与对抗勒索病毒。

据报告统计的受攻击目标来看,“弱口令”成为最容易受勒索病毒攻击的“靶子”,占比超过一半。使用弱口令的服务器,远程桌面服务一旦被爆破,黑客就可以远程登录用户的计算机投毒。从报告的分析情况看,很多远程爆破并不是短时间完成的,而是持续一段时间的攻击。用户在被攻击的过程中并未察觉异常,直至机器被拿下并投毒,再去查看日志才发现问题。

而排第二位的,是共享文件夹被加密的情况,这一类情况相对比较特殊:看似是中了勒索病毒,其实是“错觉”。许多用户反应,局域网中共享的文件突然被加密,怀疑是自己中了勒索病毒,但计算机内其他文件是完好的。这种情况一般是由于局域网中其它机器感染了勒索病毒,勒索病毒通过搜索局域网中共享文件夹,找到并加密了这些文件,使局域网中的其他用户产生“自己也被攻击”的错觉,其实本身并未中木马。

此外,软件漏洞和系统漏洞最近也常被黑客利用,如WebLogic的反序列化漏洞,Apache Struts2的多个任意代码执行漏洞都被用做过远程投毒,对于没有打补丁的机器来说,这些也都是极其危险的。

根据报告对用户端被攻击情况的分析可以看出,攻击者使用工具主要有四大类:

1. 第一类,扫描爆破工具,此类工具配合“密码字典”对主机实施第一波嗅探打击,使用弱口令的机器很容易在这波扫描中被拿下。

2. 第二类是各类密码嗅探工具,在完成第一波打击之后,对局域网进行渗透时使用的。这也是经常出现一个集群,多台主机同时中招的原因。

3. 第三类常用工具是进程管理类工具。攻击者一般在投毒时,通过这些工具结束安全防护软件进程和一些备份程序,数据库服务等,方便木马的投放与效果发挥。针对此类工具,我们也做了相应防护。

展开全文

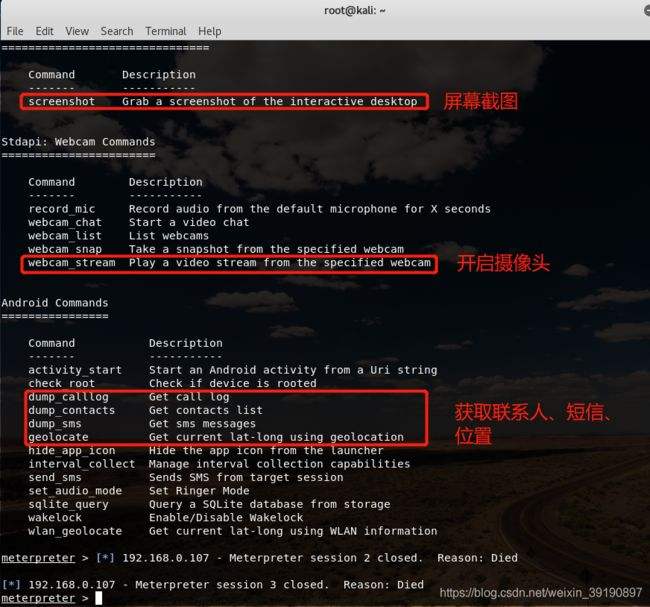

4. 第四类工具是长期驻留工具,常见的有远控和后门程序,通过这类工具实现多主机的长期控制,一般会在渗透阶段使用。

通过这些经常被使用到的工具也可以看出,存在弱口令和严重系统漏洞或软件漏洞的机器,最容易成为攻击目标!攻击者通过这些工具的组合使用,对安全防护薄弱的这类服务器实施打击,并进行渗透和长期驻留,这对于服务器集群来说也是比较致命的,一台存在漏洞的主机,就可能造成整个集群的沦陷。

对此,360安全专家提醒广大用户,尤其是服务器管理者,尽量避免使用弱口令,定期为系统升级、打补丁,还可以安装360安全卫士等安全软件,从根源上防御病毒登录控制服务器。目前,360安全卫士已有专门“防黑加固”的功能,以目前最完善的密码字典库,为用户提供弱密码自动排查服务,并提醒存在风险的用户更换密码。

除此之外,360安全卫士还推出了“远程登录保护”功能,斩断伸向服务器的病毒黑手,从陌生IP登录和多次登录口令错误两大方面,有效防御勒索病毒远程登录控制服务器,全方位保护服务器的安全。