自12日WannaCrypt(永恒之蓝)勒索蠕虫突然爆发以来至今,已有150个国家超过20万用户受到影响。

包括英国医疗系统、快递公司FedEx、俄罗斯电信公司Megafon,中国校园网和多家能源企业、政府机构等,被勒索支付高额赎金才能解密恢复文件,对重要数据造成严重损失。

那么这个“让你想哭”的病毒到底是怎么一回事呢?

起源于哪里?

根据多家官方权威介绍,本次勒索病毒发行者是利用了去年被盗的美国国家安全局(NSA)自主设计的Windows系统黑客工具Eternal Blue“永恒之蓝”,将2017年2月的一款病毒升级所致。WannaCrypt(永恒之蓝)勒索蠕虫是NSA网络军火民用化的全球第一例。

一个月前,第四批NSA相关网络攻击工具及文档被Shadow Brokers组织公布,包含了涉及多个Windows系统服务(SMB、RDP、IIS)的远程命令执行工具,其中就包括“永恒之蓝”攻击程序。

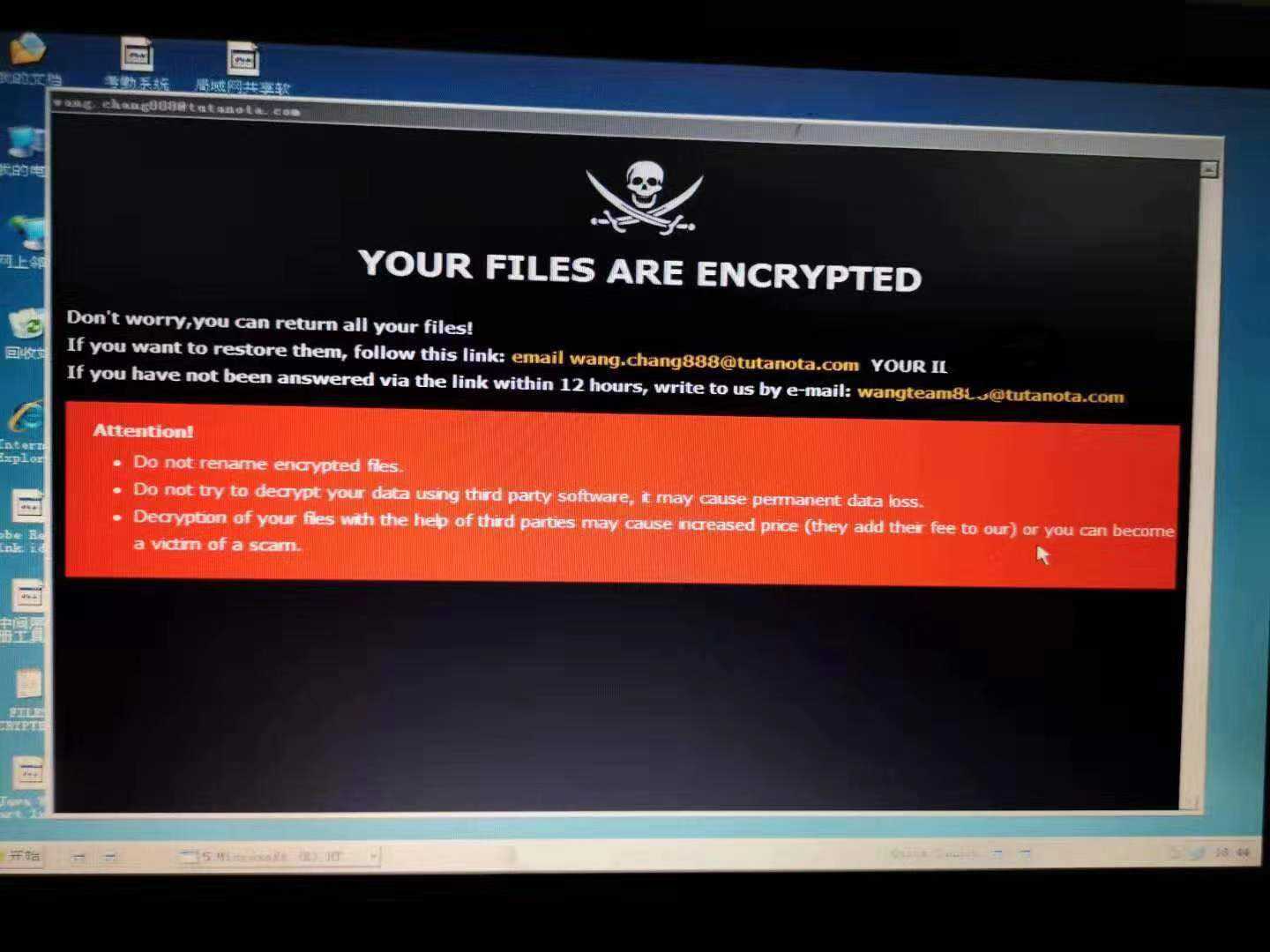

勒索者使用病毒的方式也很简单,瞄准机构和个人重要文件,直接“放毒”,加密用户电脑文件并勒索300美元赎金,3天后不交赎金就涨价到600美元,7天后不交赎金就撕票,被锁的重要文件将被永久销毁。

无法解锁?

一个很现实的问题:勒索病毒为何就没办法彻底遏制?一方面,因为他们利用公开的“永恒之蓝”武器制作的蠕虫型勒索病毒,一台电脑感染后,会继续扫描内网和互联网上其他未免疫的系统,继续感染这些系统,连锁反应导致大规模感染爆发。

展开全文

勒索病毒传播图

另一个关键因素是勒索病毒使用的是可匿名比特币支付,压根追踪不到病毒来源和背后勒索者。

事实上,据英国《泰晤士报》报道,截至昨日傍晚,波及全球数十国的勒索病毒WannaCry网络攻击实施者现已收到4.2万余美元赎金,但这些汇款仍在银行账户未被取走。

据专业人士称,如果你的电脑一旦中招,就算使用目前世界上最先进的超级计算机进行解锁,也需要1-2年时间。

有人可能要问了,有比特币的可以快速支付并解锁,但没有比特币的人怎么办?

别着急,勒索者都已经帮你想好了,这个病毒制造者可谓是个不错的用户运营,在勒索页面附有教程,直接可以通过网银从分销商那里购买比特币,并且它支持十几种语言,根据每个国家的国情不一样,做非常完整的提示。

支持多国语言,以及比特币购买流程“很贴心”

事实上,勒索者还设置了一个更贴心的服务,那就是对半年没付款的搞抽奖活动,抽中就可以免费给你解除,但没有抽中就是运气不好了。

这俨然就是一种商品的售卖和营销模式啊,也恰恰刚好像网上有人说的一整套勒索“商业模式”。

受到这个电脑病毒影响最严重的地区集中在欧美,而我国多所高校、部分企业、机关也表示中毒,无法解锁!而据国家网络与信息安全信息通报中心最新通报,WannaCry 勒索病毒已经出现了变种。

英国医疗系统遭攻击

据英国《每日邮报》报道,12日,英国数十家医院的网络被该勒索程序攻击,导致电脑系统瘫痪,医院里只要是开着的电脑就会被锁定。

为了避免病毒扩散,一些医院关闭了其电脑系统。由于医生看不到病人的资料,无法给病人开处方。核磁、CT扫描等检查也无法照常进行,既定的手术被迫取消。

伦敦某肿瘤医院一位不具名的医生在网上写道:

“所有电脑都故障了。看不到血检结果、放射光片,也没有具体血型的血浆可用。”

“他们已经宣布这是一起重大内部事件,医院正在转移重大创伤和中风病人。下午1点左右起,所有非急需施行的手术都被取消了。我们不给任何没有生命或肢体威胁的患者做手术。”

50岁的安东尼·布雷特来自伦敦,他正准备接受肝脏支架手术以治疗癌症,却被突然告知手术无法进行。布雷特在接受《每日邮报》采访时表示:

“我正准备做手术,但是今天早上医生来了,他们告诉我因为黑客入侵,所有的电脑都瘫痪了,由于他们无法获取我的病例,所以不能进行手术。他们可以从外面的很多公司捞一笔,但却针对治病救人的NHS,真是太恶心了。”

中国高校是重灾区

俄罗斯、德国、日本、中国等国家的医疗、教育、工业以及政府系统也受到不同程度的影响。

国内的重灾区集中在高校。据悉,目前中山大学、南开大学、山东大学、西安电子科技大学以及贵州大学等多所国内高校的校园网相继沦陷。

由于正值毕业季,许多学生的毕业论文和设计都因感染病毒而被锁死,很多小伙伴们正写着论文就被要求交300美元(约合人民币2069元)!

最惨的还是俄罗斯。据杀毒软件公司卡巴斯基称,受到WannaCry攻击的俄罗斯计算机数量多于其他任何国家,从银行、到国有铁路公司再到移动通讯公司都遭到了黑客攻击。

英国小哥拯救世界?

WannaCry的传播威力如此强大,难道就没有阻拦它的办法吗?在这次危及全球的网络攻击中,一位22岁的英国小哥的意外之举竟然有效阻止了事件的继续蔓延,被外媒称为“意外拯救世界的英雄”。

这位小哥化名为MalwareTech,他无意中将该病毒中隐藏的“自杀开关”(kill switch)找了出来,成功阻止其在全球的传播扩散。

据BBC报道:这位研究员率先注意到这款病毒每次感染一台新的电脑时都试图访问一个特定的域名,但是这个域名并没有被注册。MalwareTech花10.69美元(约合人民币74元)注册了这个域名。

购买域名后,他就可以看到这个域名都接到哪里的电脑,从而了解勒索程序的扩散程度。但令他没有料到的是,这种做法激活了该勒索程序内终止传播的代码。

这种代码被称为“自杀开关”,有些黑客为了防止事态失控将其作为一个停止病毒扩散的开关。

小哥表示,只要该域名不被撤销,就不必担心。不过,他还是提醒大家“这事没完”,要尽快对操作系统安装补丁。因为他只是阻止了该病毒现行样本的扩散,但开发者也已经意识到了这项弱点,随时可能用升级版勒索程序卷土重来。

勒索病毒变种,怎么办?

非常不幸的是,这位英国小哥的预言已经成为现实。据新华社15日报道,国家网络与信息安全信息通报中心最新通报:

监测发现,在全球范围内爆发的WannaCry勒索病毒出现了变种:WannaCry 2.0。

与之前版本的不同是,这个变种取消了Kill Switch,不能通过注册某个域名来关闭变种勒索病毒的传播,该变种传播速度可能会更快。

所以,请广大网民尽快升级安装Windows操作系统相关补丁,已感染病毒机器请立即断网,避免进一步传播感染。

下面,大境界教育小编(ID:djjedu)整理了目前可以采取的一些防范措施:

1、不要抱着侥幸心理,尽早备份好自己的电脑资料。

2、为计算机安装最新的安全补丁,微软已发布补丁MS17-010修复了“永恒之蓝”攻击的系统漏洞,请尽快安装此安全补丁,网址为:

https://technet.microsoft.com/zh-cn/library/security/MS17-010

3、关闭445、135、137、138、139端口,关闭网络共享。

4、强化网络安全意识:不明链接不要点击,不明文件不要下载,不明邮件不要打开。

5、建议仍在使用windows xp, windows 2003操作系统的用户尽快升级到 window 7/windows 10,或 windows 2008/2012/2016操作系统。

6、安装正版操作系统、Office软件等。

网络安全一定要重视,花点钱来解锁还是小事,但是机密泄露或者重要文件损失会给企业发展代理不可估量的后果,所以请大家及时采取预防措施,避免产生不必要的损失。