先下软件,然后开始一般模式,然后就可以攻击服务器了,你就牛逼了然后你就成为神了。

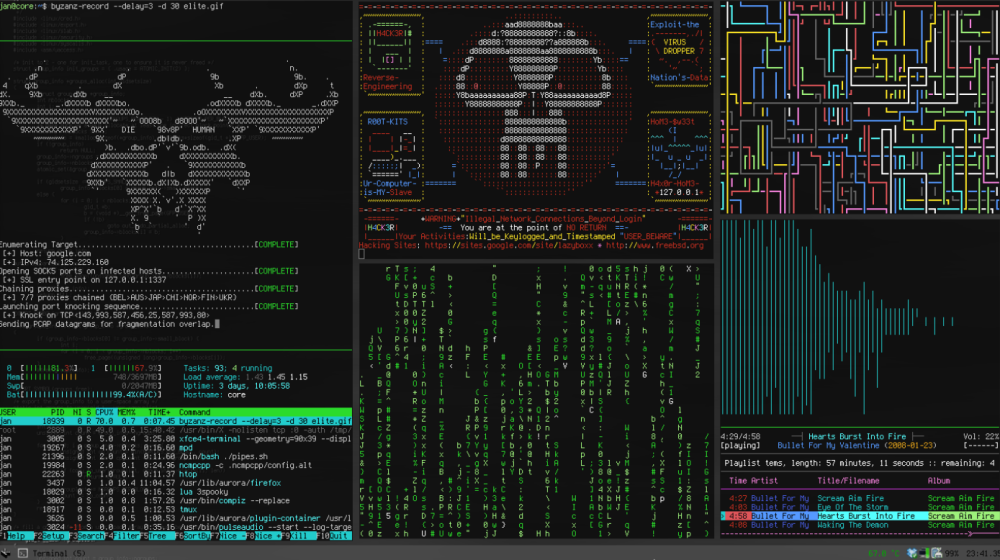

25 More3漏洞利用 31 思考目的性达到什么样的效果 32 隐藏,破坏性根据探测到的应用指纹寻找对应的EXP攻击载荷或者自己编写 33 开始漏洞攻击,获取相应权限,根据场景不同变化思路拿到webshell。

黑客一般用ghost帐号入侵获得管理员帐号以及进一步的权限黑客就可以用工具进行端口以及漏洞的扫描,甚至采用在线暴力破解的方法盗取密码,或者使用嗅探工具守株待兔般等待对方自动把用户名和密码送上门要完成一次成功的网络攻击。

防御方法对抗模糊攻击的最佳方法就是保持更新安全设置和其他应用,尤其是在安全补丁发布后不更新就会遭遇恶意黑客利用漏洞的情况下4零日攻击 零日攻击是模糊攻击的扩展,但不要求识别漏洞本身此类攻击最近的案例是谷歌发现。

一次成功的攻击,都可以归纳成基本的五步骤,但是根据实际情况可以随时调整归纳起来就是“黑客攻击五部曲”隐藏IP防止入侵被跟踪发现踩点扫描了解攻击对象,寻找漏洞获得系统或管理员权限从而控制对象种植后门。

2,闯入正在上网的计算机,将所下载程度的一部分移植到计算机的存储器中,黑客就可以控制计算机了不幸的是,无数上网的计算机都缺少适当的安全保护措施来阻止这些行动3,黑客们选择攻击目标,操纵所劫持的计算机向要攻击的站点。